本网讯(文/图张建东)为打通企业项目与课程教学的

“

最后一公里

”

,网络工程教研室联合成都国信安信息产业基地有限公司,共同将第五、六学期实践周系统化打造为网络安全能力强化双通道。在

2025

年春季学期,教研室专业教师团队与国信安公司网络安全负责人黄乔国、高级安全讲师刘文胜等专家,通过线下座谈和线上交流完成方案论证。

一、实践周定位与课程衔接

学期对应关系

学期 |

实践周课程 |

实践周主题 |

能力培养目标 |

第5学期 |

《智能应用系统开发3》 |

Web渗透攻防实战 |

OWASP TOP10漏洞利用与防御 |

第6学期 |

《智能应用系统开发4》 |

自动化安全工具开发 |

Python开发企业级安全工具 |

二、企业协同实施流程

项目进阶结构

第5学期实践周 |

第6学期实践周 |

模块1: OWASP漏洞实战 靶场:电商平台 工具:SQLMap |

模块3: 渗透工具开发 输入:漏洞报告 输出:扫描工具 |

模块2: WEBSHELL攻防 蚁剑实战 日志溯源 |

模块4: B/S安全平台开发 Flask集成漏洞库 可视化报告生成 |

企业验收① (渗透报告评分) |

企业验收② (工具可用性认证) |

三、第5学期实践周:智能应用系统开发3(Web渗透攻防实战)

3.1 企业项目设计

漏洞类型 |

企业案例来源 |

课程知识点映射 |

实践任务 |

SQL注入 |

银行信用卡系统 |

《开发3》目标1 |

利用Union注入获取数据库权限 |

XSS漏洞 |

政务投诉平台 |

《开发3》目标2 |

构造存储型XSS窃取Cookie |

文件上传 |

医院预约系统 |

《开发3》目标3 |

绕过过滤上传WEBSHELL |

3.2 五日实施计划

日期 |

内容 |

企业支持 |

课程衔接动作 |

Day1 |

企业发放脱敏系统镜像 |

提供真实漏洞环境 |

复习《开发3》SQL注入分类 |

Day2 |

分组渗透(SQLMap+手工注入) |

工程师现场指导绕过WAF |

应用课程“UNION注入步骤”知识点 |

Day3 |

XSS钓鱼攻击实战 |

提供伪造登录页面模板 |

结合课程“XSS完整利用流程”模块 |

Day4 |

文件上传漏洞防御演练 |

分享企业级过滤规则 |

验证课程“图片码制作”技术 |

Day5 |

编制《渗透测试报告》 |

按GB/T 20988标准评审 |

复用课程期末考核评分细则 |

四、第6学期实践周:智能应用系统开发3(自动化工具开发)

4.1 开发任务库

工具类型 |

企业需求来源 |

Python课程目标 |

开发要求 |

漏洞扫描器 |

云计算服务商 |

目标5 |

多线程扫描SQL/XSS漏洞 |

WEBshell监控平台 |

系统集成商 |

目标6 |

Flask可视化展示可疑文件 |

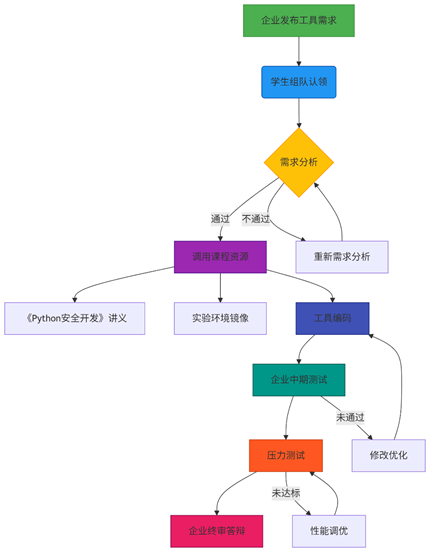

4.2 开发流程管控

五、质量保障与课程考核联动

5.1 双重评分机制

评估方 |

第5学期权重 |

第6学期权重 |

评分依据 |

企业 |

50% |

50% |

渗透报告可用性/工具健壮性 |

教研室 |

50% |

50% |

与课程目标达成度一致性 |

5.2 课程成果转化

第5学期:优秀渗透报告替代《网络安全技术》考核(按大纲考核条款)。

第6学期:企业认证工具作为 “Web安全”课程答辩材料。

本方案实现课程教学-企业实践-能力认证三重闭环:

技术衔接:将《智能系统开发3》的SQL注入/XSS等漏洞直接转化为企业攻防项目

能力进阶:基于《智能系统开发4》技能构建企业级安全工具

成果复用:实践周输出成果反向赋能课程考核,减少重复教学